Lumma Stealer kao dodatak piratskom softveru

Lumma Stealer je veoma prilagodljiv zlonamjerni softver za krađu informacija koji je još jednom pokazao svoju sposobnost da izbjegne otkrivanje od strane proizvođača bezbjednosnih softvera. Nakon koordinisanog uklanjanja koje je se dogodilo u maju 2025. godine, koje je za posljedicu imalo gašenje preko 2.300 zlonamjernih domena i poremećajem centralne infrastrukture, ovaj zlonamjerni softver se tiho ponovo pojavio u junu, pokazuje istraživanje kompanije Trend Micro.

Lumma Stealer kao dodatak piratskom softveru; Source: Bing Image Creator

LUMMA STEALER

Lumma Stealer je napredni zlonamjerni alat koji funkcioniše po modelu zlonamjerni softver kao usluga (eng. malware-as-a-service – MaaS) koji je specijalizovan za krađu osjetljivih podataka iz kompromitovanih sistema. Njegove mogućnosti uključuju krađu pristupnih podataka, kriptovalutnih novčanika i privatnih datoteka, što ga čini značajnom prijetnjom i pojedincima i organizacijama. Dostupnost zlonamjernog softvera putem modela pretplate omogućila je čak i netehničkim zlonamjernim akterima da primjene napredne napade, dodatno pojačavajući njegov uticaj.

Svestranost Lumma Stealer zlonamjernog softvera leži u njegovoj sposobnosti da se prilagodi različitim okruženjima i izbjegne otkrivanje tradicionalnim bezbjednosnim mjerama. Njegovi operateri su pokazali razumijevanje važnosti ostajanja ispred svih, kontinuirano ažurirajući svoje tehnike, taktike i procedure kako bi održali konkurentsku prednost u odnosu na mjere sajber bezbjednosti. Posljedica toga je zlonamjerni softver koji je ne samo otporan, već i sve teži za demontažu.

Nakon operacije koordinisanog uklanjanja Lumma Stealer u maju 2025. godine, koja je dovela do zapljene preko 2.300 zlonamjernih domena, početni znaci ukazivali su na značajan poremećaj ovog ozloglašenog zlonamjernog softvera za krađu informacija. Međutim, nedavno praćenje je pokazalo da su njegovi operateri uspješno obnovili, prilagodili i proširili svoju infrastrukturu.

Jedna značajna promjena je smanjeno oslanjanje na Cloudflare za maskiranje domena, koji je ranije maskirao komandno-kontrolne (C&C) servere putem legitimnih mreža za isporuku sadržaja. Umjesto toga, operateri Lumma Stealer zlonamjernog softvera su se prebacili na ruske pružaoce usluga poput kompanije Selectel, koristeći centre podataka koji mogu biti manje kooperativni sa međunarodnim zahtevima za uklanjanje. Ova promjena u infrastrukturi je omogućila zlonamjernom softveru da održi nivo operativnog kontinuiteta, olakšavajući nastavak izvlačenja podataka i izdavanja komandi inficiranim uređajima.

Uprkos značajnim naporima agencija za sprovođenje zakona i partnera iz privatnog sektora da demontiraju infrastrukturu Lumma Stealer zlonamjernog softvera, njegovi operateri su pokazali nevjerovatnu sposobnost da obnove pristup i pređu na prikrivenije taktike. Ovo je naglasilo izazove u trajnom uklanjanju ovakvih adaptivnih prijetnji.

EVOLUCIJA DISTRIBUCIJE

U skorije vrijeme, zlonamjerni akteri koji stoje iza Lumma Stealer zlonamjernog softvera su prilagodili svoje taktike kako bi izbjegli otkrivanje i uspješno distribuirali zlonamjerni softver. U nastavku će biti riječi o ovim novim taktikama distribucije.

Piratski softver

Jedna od taktika koju koriste zlonamjerni akteri koji stoje iza Lumma Stealer zlonamjernog softvera uključuje iskorištavanje korisničke potrage za piratskim softverom maskirajući zlonamjerne aplikacije kao piratske verzije ili generatore ključeva (eng. keygens). Ovaj pristup koristi ljudsku psihologiju, hvatajući pojedince koji traže prečice u nabavci licenciranog softvera.

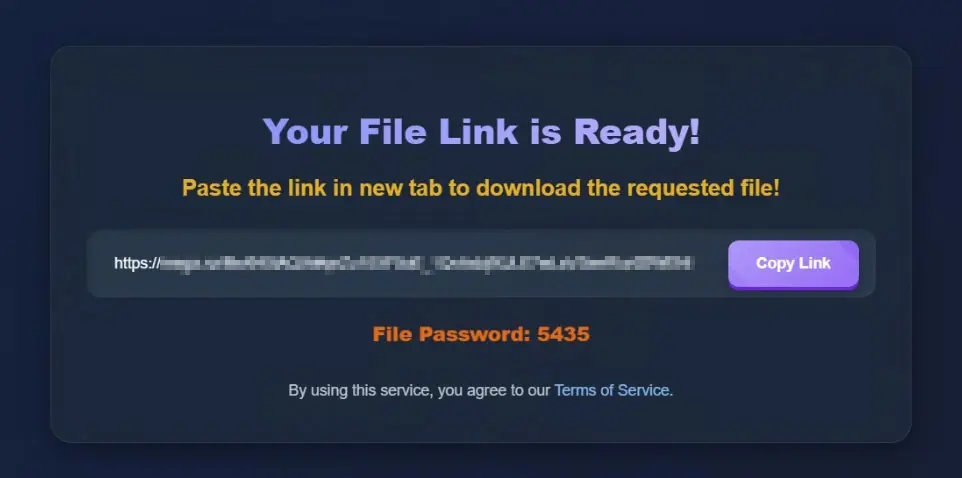

Piratska verzija aplikacije ili kopija alata; Source: Trend Micro

Proces počinje kreiranjem obmanjujućih internet stranica koje imitiraju legitimne stranice za preuzimanje popularnog softvera. Ove stranice često koriste tehnike zlonamjernog oglašavanja (eng. malvertising) i optimizacije za pretraživače (eng. search engine optimization – SEO) kako bi povećale svoju vidljivost i privukle nesvjesne korisnike. Kada žrtva dospije na jednu takvu internet stranicu, prikazuju joj se stranice opterećene JavaScript kôdom, dizajnirane da usmjeravaju saobraćaj kroz sisteme za detekciju saobraćaja (eng. Traffic Detection Systems – TDS). Sistem za detekciju saobraćaja (TDS) identifikuje korisničko okruženje prije nego što isporuči Lumma Stealer softvere za preuzimanje zaštićene lozinkom.

Kopija programa Lumma Downloader zaštićena lozinkom; Source: Trend Micro

Prema izvještaju sigurnosnih istraživača, ovi sistemi često isporučuju .NET biblioteke koje su dešifrovani pomoću XOR operacija. Ovakav pristup omogućava zlonamjernom softveru da izbjegne otkrivanje putem metoda koje analiziraju upis na disku, jer se izvršava direktno u memoriji. Kao posljedica toga, žrtve ostaju nesvjesne zlonamjernih aktivnosti koje se odvijaju na njihovim uređajima sve dok ne postane prekasno. Korištenje sistema za detekciju saobraćaja (TDS) i softvere za preuzimanje zaštićene lozinkom dodatno otežava posao bezbjednosnim stručnjacima koji pokušavaju da prate i ublaže ove prijetnje.

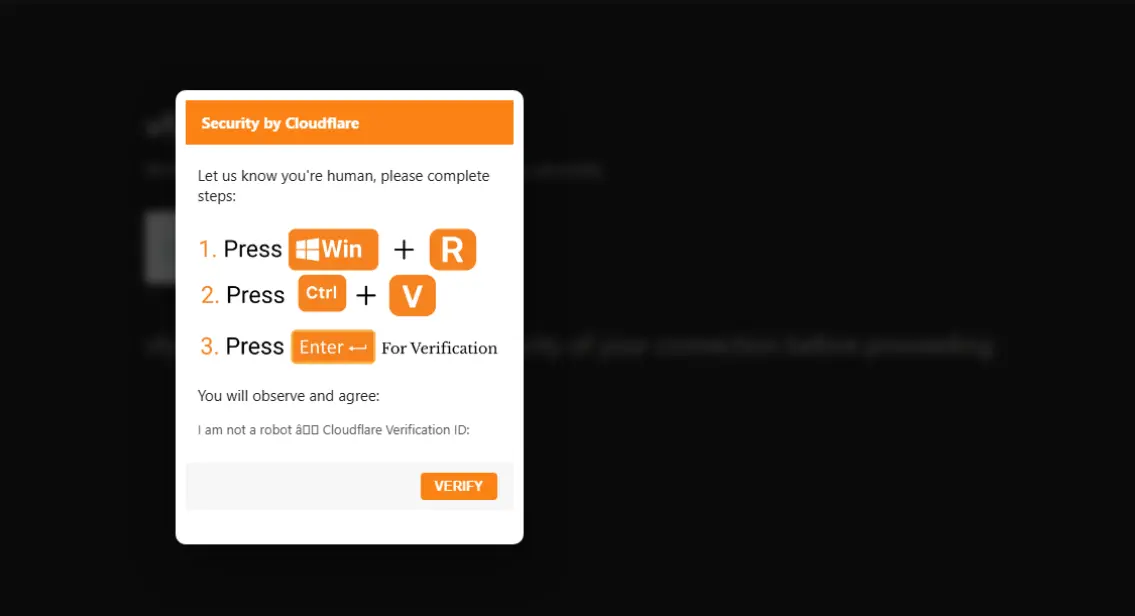

ClickFix kampanja

ClickFix kampanje predstavljaju još jedan značajan vektor prijetnje u distribuciji Lumma Stealer zlonamjernog softvera. Ovi napadi uključuju ubrizgavanje zlonamjernih skripti u kompromitovane internet stranice, koje zatim prikazuju lažne CAPTCHA izazove koji podstiču korisnike da pokreću PowerShell komande. Ovaj višestepeni lanac infekcije je dizajniran da pokrene niz događaja koji na kraju vode do isporuke zlonamjernog korisnog sadržaja (eng. payload).

ClickFix stranica; Source: Trend Micro

Tehnički detalji koji okružuju ClickFix kampanje su značajni zbog svoje sofisticiranosti i sposobnosti da izbjegnu otkrivanje. Upotreba stranica opterećenih JavaScript kôdom i identifikacije korisničkog okruženja preko sistema za detekciju saobraćaja (TDS) omogućava zlonamjernim akterima da prilagode svoje napade specifičnim korisničkim okruženjima, povećavajući vjerovatnoću uspješne infekcije. Štaviše, upotreba PowerShell komandi kao sredstva za izvršavanje zlonamjernih skripti dodaje dodatni sloj složenosti.

Sigurnosni istraživači ističu važnost praćenja sumnjivih aktivnosti povezanih sa ClickFix kampanjama. Praćenjem ovih događaja i analizom podataka mrežne telemetrije, stručnjaci za bezbjednost mogu identifikovati potencijalne prijetnje prije nego što eskaliraju u potpune napade. Upotreba alata za analizu ponašanja je takođe ključna u otkrivanju anomalija koje ukazuju na distribuciju zlonamjernog softvera putem kompromitovanih internet lokacija.

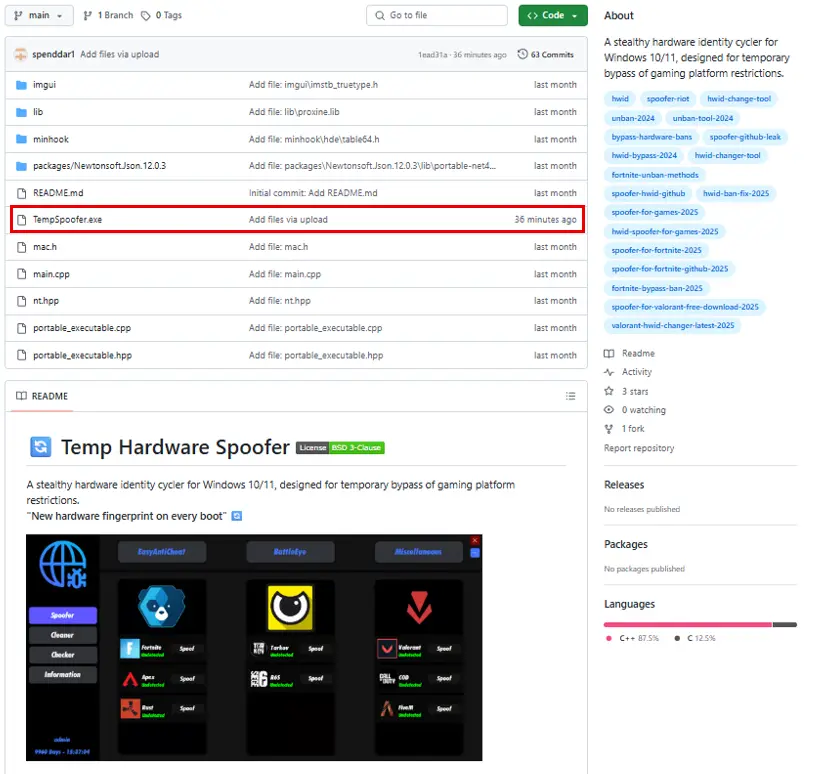

GitHub zloupotreba

Rastuća GitHub popularnost kao platforme za razvoj softvera stvorila je nove mogućnosti za zlonamjerne aktere da distribuiraju zlonamjerni softver. Automatizovani projekti sa README datotekama generisanim od strane vještačke inteligencije koriste se za promociju varalica za igre (eng. game cheats), ugrađujući izvršne datoteke u izdanja. Ovaj pristup koristi povjerenje koje korisnici imaju u legitimne platforme i iskorištava njihovu želju za prečicama ili nedozvoljenim sadržajem.

GitHub Lumma Stealer kampanje; Source: Trend Micro

Tehnički detalji koji okružuju zloupotrebu GitHub platforme uključuju upotrebu automatizovanih skripti koje generišu lažne README datoteke dizajnirane da imitiraju one koje se nalaze na legitimnim skladištima. Ove datoteke često sadrže veze ka internet lokacijama inficiranim zlonamjernim softverom, koji se zatim djele nesvjesnim korisnicima putem društvenih medija kao što su YouTube i Facebook. Efekat uvećanog dometa koji stvaraju ove platforme omogućava zlonamjernim akterima da dopiru do znatno šire publike.

Izvještaj sigurnosnih istraživača naglašava važnost praćenja aktivnosti GitHub platforme zbog sumnjivog ponašanja koje ukazuje na distribuciju zlonamjernog softvera. Praćenjem automatizovanih projekata i analizom podataka mrežne telemetrije, stručnjaci za bezbjednost mogu identifikovati potencijalne prijetnje prije nego što eskaliraju u potpune napade. Osim toga, korisnici moraju ostati oprezni prilikom interakcije sa internet zajednicama ili preuzimanja softvera iz nepouzdanih izvora.

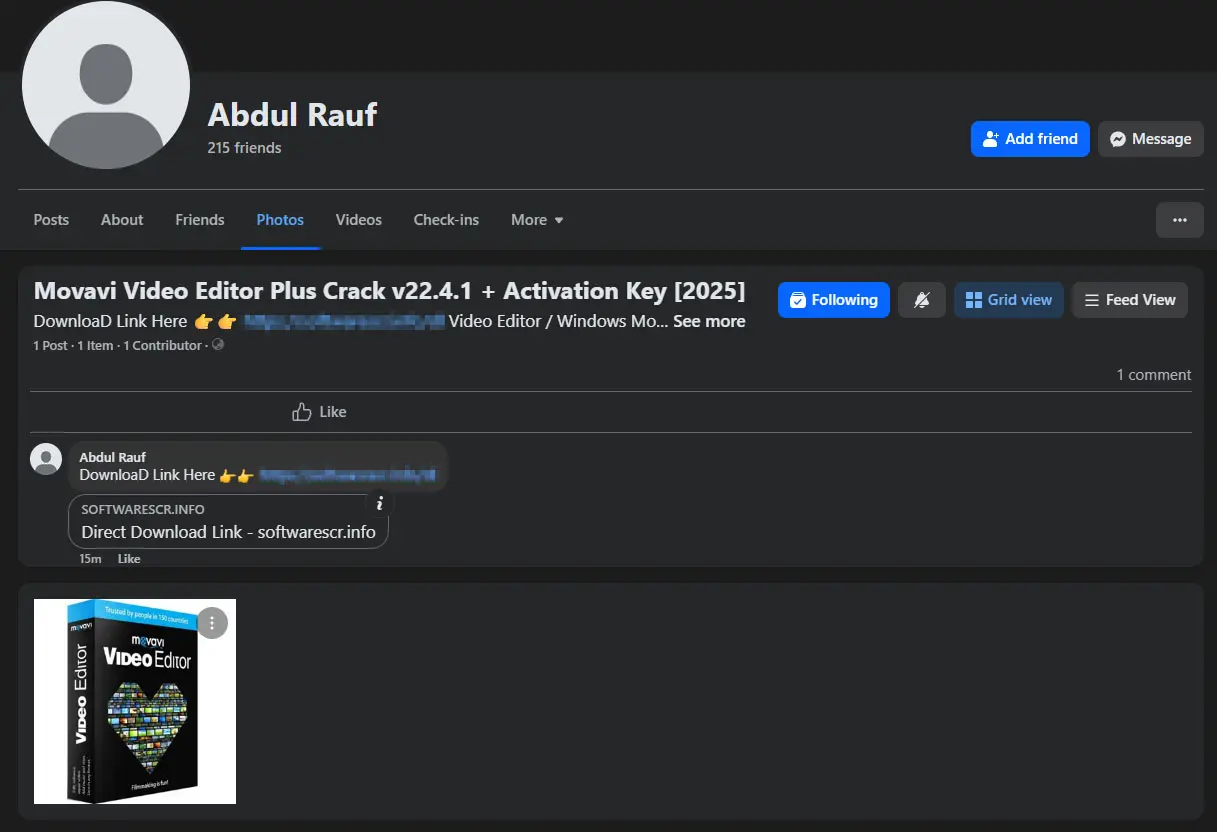

Efekat uvećanog dometa

Sve veći domet platformi društvenih medija stvorio je nove mogućnosti za zlonamjerne aktere da pojačaju svoje zlonamjerne aktivnosti. Tematski video snimci i objave na YouTube i Facebook platformama koriste se za usmjeravanje žrtava ka internet lokacijama inficiranim zlonamjernim softverom koji se nalaze na legitimnim domenima. Ovaj pristup koristi povjerenje koje korisnici imaju u ove platforme, što čini sve težim razlikovanje između originalnog sadržaja i zlonamjerne propagande.

Facebook objava koja reklamira lažni krek za video editor; Source: Trend Micro

Tehnički detalji koji okružuju uvećani domet društvenih medija uključuju upotrebu video snimaka i objava generisanih vještačkom inteligencijom, dizajniranih da imitiraju one koji se nalaze na popularnim kanalima. Ove poruke često sadrže veze ka internet lokacijama inficiranim zlonamjernim softverom ili ili lokacijama koje promovišu preuzimanje ilegalnog softvera. Efekat uvećanog dometa koji stvaraju ove platforme omogućava zlonamjernim akterima da dosegnu širu publiku, povećavajući svoje šanse za uspješnu infekciju.

UTICAJ

Ponovna aktivacija zlonamjernog softvera Lumma Stealer izaziva ozbiljne poremećaje u digitalnoj bezbjednosti, s direktnim uticajem na korisnike i organizacije. Njegova sposobnost da se neprimjetno infiltrira, zaobilazeći standardne mehanizme zaštite i komunicirajući putem diskretnih kanala, povećava rizik od neovlaštenog pristupa podacima i destabilizacije informacionih okruženja.

Od juna, kada je zabilježen novi talas aktivnosti Lumma Stealer zlonamjernog softvera, broj infekcija je rapidno rastao. Meta su postali i pojedinačni korisnici i institucionalne mreže, pri čemu se efekti ove prijetnje odražavaju u obliku krađe osjetljivih pristupnih podataka, upada u povjerljive arhive i ozbiljnog narušavanja povjerenja u tehnološke sisteme pogođenih entiteta.

Zbog svoje prikrivene strukture, Lumma Stealer često ostaje neotkriven u ranim fazama infiltracije, što znači da pogođeni korisnici i organizacije najčešće ne uoče znakove kompromitacije sve dok posljedice već nisu uznapredovale. Ova vremenska praznina između napada i reakcije omogućava dalju eskalaciju i otežava upravljanje situacijom.

Kada napad bude uspješan, rezultati se manifestuju kroz gubitak podataka, ometanje ključnih funkcionalnosti, narušavanje poslovne stabilnosti i trajne posljedice po reputaciju organizacije. Ti uticaji nisu ograničeni samo na tehničku štetu, već se šire i na finansijske, pravne i strateške domene.

ZAKLJUČAK

Ponovni porast aktivnosti zlonamjernog softvera Lumma Stealer predstavlja snažan podsjetnik da se sajber prijetnje razvijaju eksponencijalnom brzinom, što zahtijeva kontinuiranu budnost i proaktivne mjere kako bi se ostalo ispred sve sofisticiranijih napada. Njegove napredne taktike izbjegavanja detekcije, kao i brz povratak u široko rasprostranjene operacije, jasno ukazuju na potrebu da organizacije sajber bezbjednost tretiraju kao osnovnu poslovnu funkciju, a ne kao sporednu tehničku komponentu.

Oslanjanje isključivo na mjere za sprovođenje zakona pokazuje se kao nedovoljno u borbi protiv ovakvih prijetnji. Iako takvi napori mogu privremeno ograničiti aktivnosti zlonamjernih aktera, oni često ne uspijevaju da se pozabave dubinskom dinamikom koja pokreće njihovo ponašanje i inovacije. Lumma Stealer je primjer kako se prijetnje brzo prilagođavaju i vraćaju, uprkos naporima da se suzbiju.

Njegovo ciljanje korisnika i organizacija u velikim razmjerama dodatno naglašava potencijal za široko rasprostranjen uticaj, uključujući značajne finansijske gubitke i narušavanje reputacije. Zbog toga je neophodno da stručnjaci za sajber bezbjednost prate nove trendove, analiziraju evoluciju prijetnji i dinamično prilagođavaju svoje strategije zaštite.

Sposobnost Lumma Stealer da izbjegne otkrivanje i opstane na kompromitovanim sistemima svjedoči o njegovoj tehničkoj sofisticiranosti i potencijalu za dugoročni uticaj. U tom kontekstu, organizacije moraju dati prioritet obuci zaposlenih, podizanju svijesti o sajber rizicima i implementaciji robusnih bezbjednosnih kontrola koje uključuju višeslojnu zaštitu, naprednu analitiku i automatizovane mehanizme odgovora.

Na kraju, ponovna pojava Lumma Stealer zlonamjernog softvera služi kao upozorenje na stalne izazove sa kojima se suočavaju branioci u digitalnom prostoru. Sajber bezbjednost nije statična borba, već dinamičan proces koji zahtijeva saradnju, inovaciju i neprekidno prilagođavanje kako bi se zaštitili podaci, infrastruktura i korisnici u sve kompleksnijem digitalnom okruženju.

ZAŠTITA

Da bi se ublažila prijetnja za korisnike i organizacije od zlonamjernog softvera Lumma Stealer trebalo bi pratiti sljedeće preporuke:

- Organizacije moraju dati prioritet edukaciji korisnika kako bi podigle svest o opasnostima piratskog softvera, phishing lokacija i sumnjivih veza na društvenim medijima povezanih sa operacijama zlonamjernog softvera Lumma Stealer. Ovaj proaktivni pristup će pomoći korisnicima da razviju kritičko razumijevanje potencijalnih prijetnji i donose informisane odluke prilikom interakcije na mreži;

- Primjena naprednih mogućnosti otkrivanja prijetnji je ključna za identifikovanje i ublažavanje uticaja kampanja Lumma Stealer zlonamjernog softvera. Organizacije bi trebalo da investiraju u robusna bezbjednosna rješenja koja mogu da detektuju i blokiraju zlonamjerni saobraćaj, uključujući i ona koja koriste različite infrastrukture za potrebe zamagljivanja;

- Protokoli mrežne odbrane moraju se redovno ažurirati kako bi se osiguralo da ostanu efikasni protiv prijetnji koje se razvijaju poput Lumma Stealer zlonamjernog softvera. Ovo uključuje implementaciju najnovijih ispravki, pravilno konfigurisanje zaštitnih zidova i praćenje mrežne aktivnosti u potrazi za sumnjivim obrascima;

- Dijeljenje obavještajnih podataka između organizacija je od vitalnog značaja za poboljšanje mogućnosti otkrivanja sofisticiranih operacija zlonamjernog softvera poput Lumma Stealer zlonamjernog softvera. Udruživanjem resursa i stručnosti, branioci mogu biti ispred taktika, tehnika i procedura zlonamjernih aktera;

- Saradnja sa agencijama za sprovođenje zakona je neophodna za efikasne strategije ublažavanja prijetnji poput Lumma Stealer zlonamjernog softvera. Organizacije treba da održavaju otvorene linije komunikacije kako bi dijelili obavještajne podatke, koordinirali napore i iskoristili stručnost u ometanju operacija zlonamjernog softvera;

- Planovi odgovora na sajber prijetnju moraju biti dovoljno robusni da se nose sa složenošću povezanom sa sofisticiranim napadima zlonamjernog softvera, kao što su oni koje je izvodi Lumma Stealer Ovi planovi treba da uključuju jasne procedure za obuzdavanje, iskorjenjivanje, oporavak i aktivnosti nakon incidenta;

- Redovne bezbjednosne revizije i procjene rizika su neophodne kako bi se identifikovale ranjivosti koje zlonamjerni akteri mogu iskoristiti koristeći taktike poput onih koje koristi Lumma Stealer. Ovaj proaktivni pristup će pomoći organizacijama da budu ispred potencijalnih prijetnji i da u skladu sa tim daju prioritet naporima za ublažavanje;

- Kultura svesti o sajber bezbjednosti je ključna za osiguravanje da su sve zainteresovane strane, uključujući zaposlene i izvođače radova, informisane o potencijalnim rizicima povezanim sa operacijama zlonamjernog softvera poput onih koje sprovodi Lumma Stealer. Ovo uključuje redovne obuke, promociju najboljih praksi za bezbjednost na mreži i podsticanje prijavljivanja sumnjivih aktivnosti;

- Iako usluge u oblaku mogu pružiti prednosti kao što su skalabilnost i fleksibilnost, one takođe predstavljaju rizike ako se ne koriste razumno. Organizacije moraju biti oprezne kada koriste ove usluge kako bi izbjegle nenamjerno skladištenje zlonamjerne infrastrukture koju mogu iskoristiti zlonamjerni akteri koristeći taktike slične onima koje koristi Lumma Stealer;

- Redovna ažuriranja i ispravke softvera su ključne u sprečavanju eksploatacije od strane prijetnji koje koriste taktike slične onima koje koristi Lumma Stealer. Organizacije moraju dati prioritet ažuriranju svih sistema najnovijim bezbjednosnim ispravkama kako bi se spriječilo iskorištavanje ranjivosti;

- Prakse bezbjednog skladištenja podataka su neophodne za zaštitu osjetljivih informacija koje mogu biti meta operacija zlonamjernog softvera poput onih koje sprovodi Lumma Stealer. Ovo uključuje implementaciju robusnih kontrola pristupa, šifrovanje osjetljivih podataka i redovno pravljenje rezervnih kopija kritičnih sistema kako bi se osigurao kontinuitet poslovanja u slučaju katastrofe;

- Moraju se implementirati robusne kontrole pristupa kako bi se spriječio neovlašteni pristup osjetljivim informacijama koje mogu biti ciljane operacijama zlonamjernog softvera poput onih koje sprovodi Lumma Stealer. Ovo uključuje implementaciju autentifikacije u više koraka (eng. multi-factor authentication – MFA), ograničavanje privilegija samo na neophodno osoblje i redovno preispitivanje prava pristupa kako bi se osiguralo da ostanu usklađena sa potrebama organizacije.

Sprovođenjem ovih preporuka, organizacije mogu značajno poboljšati svoju otpornost na prijetnje poput Lumma Stealer zlonamjernog softvera i osigurati bezbjednije internet iskustvo za sve zainteresovane strane.