RedLine isporučuje još više zlonamjernog softvera

RedLine Stealer ili RedLine je zlonamjerni softver koji može da prikuplja povjerljive informacije korisnika i isporučuje druge zlonamjerne softvere. Dostupnost i fleksibilnost kradljivca izazivaju finansijske gubitke, curenje podataka, ciljajući i na poslovne i na lične uređaje. Od ovih napada najviše pate zdravstveni i proizvodni sektori.

RedLine isporučuje još više zlonamjernog softvera; Source: Bing Image Creator

REDLINE

Ovaj zlonamjerni softver se pojavio u martu 2020. godine prema istrazi kompanije Proofpoint. Od tada je RedLine upravo dobio na popularnosti. Bio je u porastu tokom pandemije COVID-19 i još uvijek je aktivan. 1. jula 2021. godine zlonamjerni softver je pronađen na Internet lokaciji koja izgleda legitimno i koja pruža alatke za privatnost. Međutim, na osnovu analize korisnog tovara, tamo se može pronaći samo zlonamjerni softver.

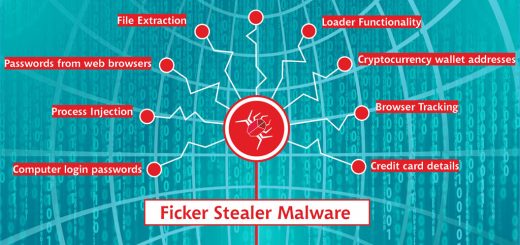

RedLine je kradljivac koji preuzima informacije o korisnicima iz pretraživača, sistema za razmjenu trenutnih poruka i klijenata protokola za prenos datoteka. Glavni cilj su lozinke, informacije o kreditnoj kartici, korisničko ime, lokacija, podaci za automatsko popunjavanje, kolačići, softverski set, pa čak i hardverska konfiguracija poput rasporeda tastature, podešavanja UAC-a, itd.

Zlonamjerni softver se ponaša kao tipičan kradljivac kao što je Raccoon ili Pony: on otprema i preuzima datoteke, izvršava komande i prijavljuje informacije o zaraženoj mašini. Štaviše, zlonamjerni akteri koriste RedLine za isporuku ransomvare zlonamjernog softvera, RAT alata, trojanaca i kripto rudara.

Ovaj kradljivac podataka je prilično popularan, jer nema problema da ga se pronađe na podzemnim forumima gdje C&C paneli nude različite opcije kao što su verzije zlonamjernog softvera i opcije kao usluge ili pretplata. Cijena varira od 100 do 200 dolara.

Ne može se reći da je RedLine kradljivac napredni zlonamjerni softver poput ransomvare zlonamjernog softvera, ali ima uobičajene karakteristike tipične za ovu porodicu. Međutim, to je .NET zlonamjerni softver napisan u C# i kvalitet kôda je dovoljno visok da otkrije iskusnog programera ili programere iza njega. Zlonamjerni akteri takođe naporno rade na ažuriranju zlonamjernog softvera, poput preuzimanja sekundarnih korisnih tovara i naprednih funkcija filtriranja.

Izvršavanje

Na osnovu analize, glavna binarna datoteka se sama pokreće i roditeljski proces se zaustavlja. Takođe može biti izbačen iz druge binarne datoteke ili sam glavni binarni fajl. Kada se kreira podređeni proces, počinje glavna zlonamjerna aktivnost – RedLine prikuplja informacije iz zaraženog sistema, kao što su lozinke i druge, i šalje ih komandnoj i kontrolnoj tabli. Kada se sve informacije prikupe i pošalju, kradljivac jednostavno prekida izvršenje. Ukradene informacije se šalju u nešifrovanim i base64 kodiranim formatima.

Distribucija

Zlonamjerni akteri nisu baš kreativni kada je u pitanju način isporuke zlonamjernog softvera. Međutim, metod funkcioniše savršeno – društveni inženjering za različite kampanje elektronske pošte, uključujući kompromitovanje poslovne elektronske pošte, neželjenu poštu, lažne ispravke, Google oglasi koji vode ka zlonamjernim prilozima ili vezama. Ovdje se može primijetiti veliku raznolikost formata datoteka:

- Office

- RAR i ZIP

- Izvršne datoteke

- JavaScript

Kada korisnik otvori prilog, RedLine preuzima druge zlonamjerne softvere.

ZAKLJUČAK

Najbolji način da korisnici zaštite svoju organizaciju ili uređaj od RedLine zlonamjernog softvera je oprez sa sumnjivim datotekama i vezama koje dolaze u elektronskoj pošti. Korisnici treba da budu svjesni da čak i pouzdani izvori mogu dovesti do infekcije, krađe lozinke ili krađe drugih podataka. Provjera datoteke u izolovanom okruženju (eng. sandbox) neće potrajati dugo, ali može biti dovoljno da za nekoliko minuta otkrije RedLine zlonamjerni softver.