Microsoft upozorava na Office napade nultog dana

Kompanija Microsoft upozorava korisnike na Office napade nultog dana, u kojima zlonamjerni akteri aktivno iskorištavaju sigurnosne ranjivosti u Microsoft Windows i Office proizvodima koje još nisu ažurirane.

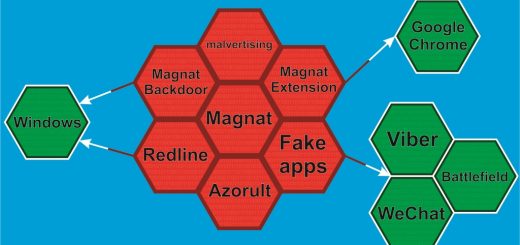

Microsoft upozorava na Office napade nultog dana; Redizajn: Saša Đurić

Ranjivost nultog dana

Kompanija Microsoft je na neuobičajen način objavila da dokumentuje seriju ranjivosti koja omogućava daljinsko izvršavanje kôda kod korisnika Windows i Office proizvoda ove kompanije i da i dalje istražuje navode o ciljanim napadima u kojima se zloupotrebljavaju Office dokumenti.

Sigurnosni istraživači ove kompanije su identifikovali ranjivosti u Office proizvodu koja je označena kao CVE-2023-36884 i najavi da bi mogli izdati vanredno ažuriranje. Zlonamjerni akteri bi bez autentifikacije mogli iskoristiti ovu ranjivosti u veoma složenima napadima bez potrebe interakcije sa korisnikom. Uspješno iskorištavanje može dovesti do potpunog gubitka pokvjerljivosti, dostupnosti i integriteta, omogućavajući napadačima da pristupe osjetljivim informacijama, isključe zaštitu sistema i uskrate pristup kompromitovanom sistemu.

“Microsoft istražuje izvještaje o nizu ranjivosti u daljinskom izvršavanju kôda koje utiču na Windows i Office proizvode. Microsoft je svjestan ciljanih napada koji pokušavaju da iskoriste ove ranjivosti korištenjem posebno napravljenih Microsoft Office dokumenata.

Napadač bi mogao da kreira posebno napravljen Microsoft Office dokument koji mu omogućava da izvrši daljinsko izvršavanje kôda u kontekstu žrtve. Međutim, napadač bi morao da ubijedi žrtvu da otvori zlonamjerni fajl.

Po završetku ove istrage, Microsoft će preduzeti odgovarajuće mjere kako bi zaštitio naše klijente. Ovo može uključivati obezbjeđivanje bezbjednosnog ažuriranja kroz naš mjesečni proces izdavanja ili obezbjeđivanje bezbjednosnog ažuriranja van ciklusa, u zavisnosti od potreba korisnika.”

– Microsoft –

Mjere za ublažavanje

Dok se ne objavi bezbjednosno ažuriranje za CVE-2023-36884, preporuka kompanije Microsoft za korisnike koji koriste Defender za Office i za korisnike koji su omogućili opciju “Block all Office applications from creating child processes” kroz pravilo za smanjenje površine napada zaštićeni od pokušaja da se iskoristi ova ranjivosti. Korisnici koji ne koriste ovu vrstu zaštite, mogu dodati sljedeća imena aplikacija u:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION

sa tipom ključa registra REG_DWORD i vrijednošću 1. Preporučene aplikacije su:

- Excel.exe

- Graph.exe

- MSAccess.exe

- MSPub.exe

- PowerPoint.exe

- Visio.exe

- WinProj.exe

- WinWord.exe

- Wordpad.exe

Setting the registry key; Source: Microsoft

Treba svakako napomenuti, da ovo podešavanje ključa u Windows registru kako bi se blokirali pokušaji zloupotrebe, može uticati na neke funkcionalnosti povezane sa iznad navedenim aplikacijama.