Emotet sada koristi Microsoft OneNote priloge

Emotet sada koristi Microsoft OneNote priloge kako bi zaobišao sigurnosne mjere zaštite i inficirao više korisnika.

Emotet sada koristi Microsoft OneNote priloge; Dizajn: Saša Đurić

Stara taktika

Emotet je ozloglašeni zlonamjerni softver koji se u prošlosti širio preko Microsoft Word i Excel priloga koji sadrže zlonamjerne macro skripte. Ako korisnik otvori prilog i omogući macro skripte, dolazi do preuzimanja DLL datoteke koja instalira Emotet zlonamjerni softver na uređaj. Ovaj pristup se koristi za sprovođenje sajber napada na organizacije, koji mogu uključivati napade ransomvare-a, krađu podataka, sajber špijunažu i iznude.

Iako jedan od najrasprostranjenijih zlonamjernih softvera u prošlosti, ulazi u fazu primjetnog usporavanja kampanja tokom prošle godine, da bi se naglo zaustavio krajem 2022. godine i napravio pauzu. Nakon nešto oko tri mjeseca neaktivnosti, Emotet se iznenada ponovo aktivira ranije ovog mjeseca.

Nova kampanje je bila malo čudna, pošto je koristila Microsoft Word i Excel priloge koji sadrže zlonamjerne macro skripte, skripte čiju je upotrebu kompanija Microsoft automatski blokirala u dokumentima preuzetim sa Interneta. Očekivani uticaj ove kampanje na korisnike je bio veoma mali. Zbog ovoga, bilo je realno predviđanje da će zlonamjerni akteri promijeniti taktiku napada kako bi proširili uticaj svoje kampanje na što veći broj korisnika.

Promjena taktike

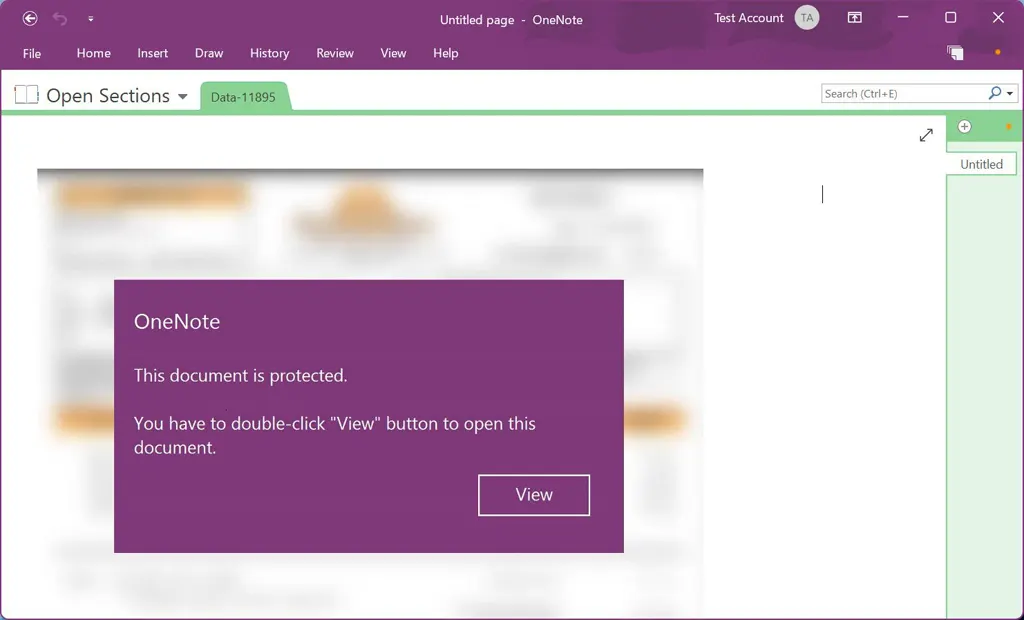

Kao što je predviđeno, u Emotet zlonamjernoj kampanji dolazi do promjene koju je prvi primijetio sigurnosni istraživač Abel. Zlonamjerni akteri sada distribuiraju Emotet koristeći zlonamjerne Microsoft OneNote priloge. Ovi prilozi se distribuiraju u porukama elektronske pošte u lancu odgovora koji imitiraju vodiče, uputstva, fakture, reference za posao i slično.

Malicious Microsoft OneNote attachment; Source: BleepingComputer

U prilogu elektronske pošte Microsoft OneNote prikazuju poruku u kojoj se navodi da je dokument zaštićen. Zatim se od korisnika traži da dvaput kliknete na dugme „View“ da biste ispravno prikazali dokument. Korisnik klikom aktivira VBScript datoteku pod nazivom “click.wsf” koja sadrži zamagljeni kôd za preuzimanje DLL datoteke sa udaljene kompromitovane Internet lokacije i njeno pokretanje.

Warning when opening a file embedded in Microsoft OneNote; Source: BleepingComputer

Preuzimanje zlonamjernog softvera

Microsoft OneNote će u sklopu svoji bezbjednosnih mjera prikazati korisniku upozorenje kada korisnik pokuša da pokrene ugrađenu datoteku, ali ponašanja korisnika iz prošlosti pokazuju da mnogi korisnici obično kliknu na dugme “OK” da bi se otarasili upozorenja. Nakon ignorisanja upozorenja, dolazi do pokretanja izvršne datoteke Wscript.exe koja preuzima Emotet zlonamjerni softver i pokreće ga pod nasumičnim imenom koristeći regsvr32.exe datoteku.

Emotet OneNote proces infekcije; Dizajn: Saša Đurić

Nakon svih ovih koraka, Emotet zlonamjerni softver će sada tiho raditi na uređaju korisnika i čekati dalje naredbe od komandnog servera. Iako još uvije nije poznato koji softver se na kraju isporučuje, obično je u pitanju Cobalt Strike ili sličan zlonamjerni softver. Ovo omogućava raznim zlonamjernim akterima da u saradnji sa upravljačima Emotet kampanje dobiju uporište na korisničkim uređajima koje će poslije koristiti kao odskočnu dasku za dalje širenje.

Blokiranje zlonamjernih Microsoft OneNote priloga

Microsoft OneNote postaje ogroman problem u smislu distribucije zlonamjernog softvera, pošto se koristi u sve više zlonamjernih kampanja. Zbog toga je kompanija Microsoft najavila implementaciju novi mehanizama zaštite, međutim za sada ne postoji određeni vremenski okvir kada će to biti dostupno korisnicima.

Bez obzira na to, administratori mogu da konfigurišu grupne polise kao bi se zaštitili od ovih prijetnji. Administratori kroz grupne polise imaju mogućnost da u potpunosti blokiraju ugrađene datoteke ili da definišu određene ekstenzije datoteke koje bi bile blokirane za pokretanje. Više informacija kako to uraditi možete naći ovdje.