Napadači koriste OneNote za širenje zlonamjernog softvera

Napadači sada koriste OneNote za širenje zlonamjernog softvera kroz pecanja korisnika preko elektronske pošte (eng. phishing). Napadači ovim putem šire zlonamjerni softver za daljinsku kontrolu koji im omogućava instalaciju drugih zlonamjernih softvera, krađu korisničkih lozinki i krađu kripto novčanika.

Napadači koriste OneNote za širenje zlonamjernog softvera; Dizajn: Saša Đurić

Pogled unazad

Napadači su do sada vršili distribuciju Word i Excel dokumenata preko elektronske pošte koristeći macro skripte za preuzimanje i instalaciju zlonamjernog softvera bez znanja korisnika. Kompanija Microsoft je, prošle godine u julu, onemogućila podrazumijevano korištenje macro skripti u Office dokumentima, pa je distribucija zlonamjernog softvera korištenjem ovih dokumenta postala nepouzdana za napadače.

Napadači su ubrzo prešli na nove formate datoteka, kao što su ISO datoteke i ZIP arhive zaštićene lozinkama. Ovi formati su postali izuzetno popularni za napade na korisnike zbog greške u Windows operativnom sistemu koja je dozvoljavala ISO datotekama da zaobiđu sigurnosno upozorenje, a popularni 7-Zip program za arhiviranje nije nametao sigurnosni mehanizam “preuzeto sa Interneta” (eng. mark-of-the-web) na dokumente raspakovane iz arhive.

Svjesni opasnosti po korisnike, 7-Zip i Windows su ispravili ovaj propust, što za posljedicu ima da prikazivanje prozora sa upozorenjem kada korisnik pokuša otvoriti dokumente preuzet sa Interneta unutar ISO datoteke i ZIP arhive.

Napadači su uporni i nikada ne odustaju, pa su ubrzo pronašli novo riješenje u vidu Microsoft OneNote priloga u elektronskoj pošti.

OneNote zloupotreba

Microsoft OneNote je besplatna aplikacija dizajnirana kao digitalna bilježnica koja se može preuzeti samostalno, a dolazi u sklopu Microsoft Office 2019 i Microsoft Office 365.

Prilikom podrazumijevane instalacije Office paketa, OneNote će biti instaliran bez obzira da li ga korisnik koristi i dostupan za otvaranje dokumenata. Sada su sigurnosni istraživači polovinom decembra prošle godine otkrili da se OneNote dokumenti zloupotrebljavaju za širenje zlonamjernog softvera.

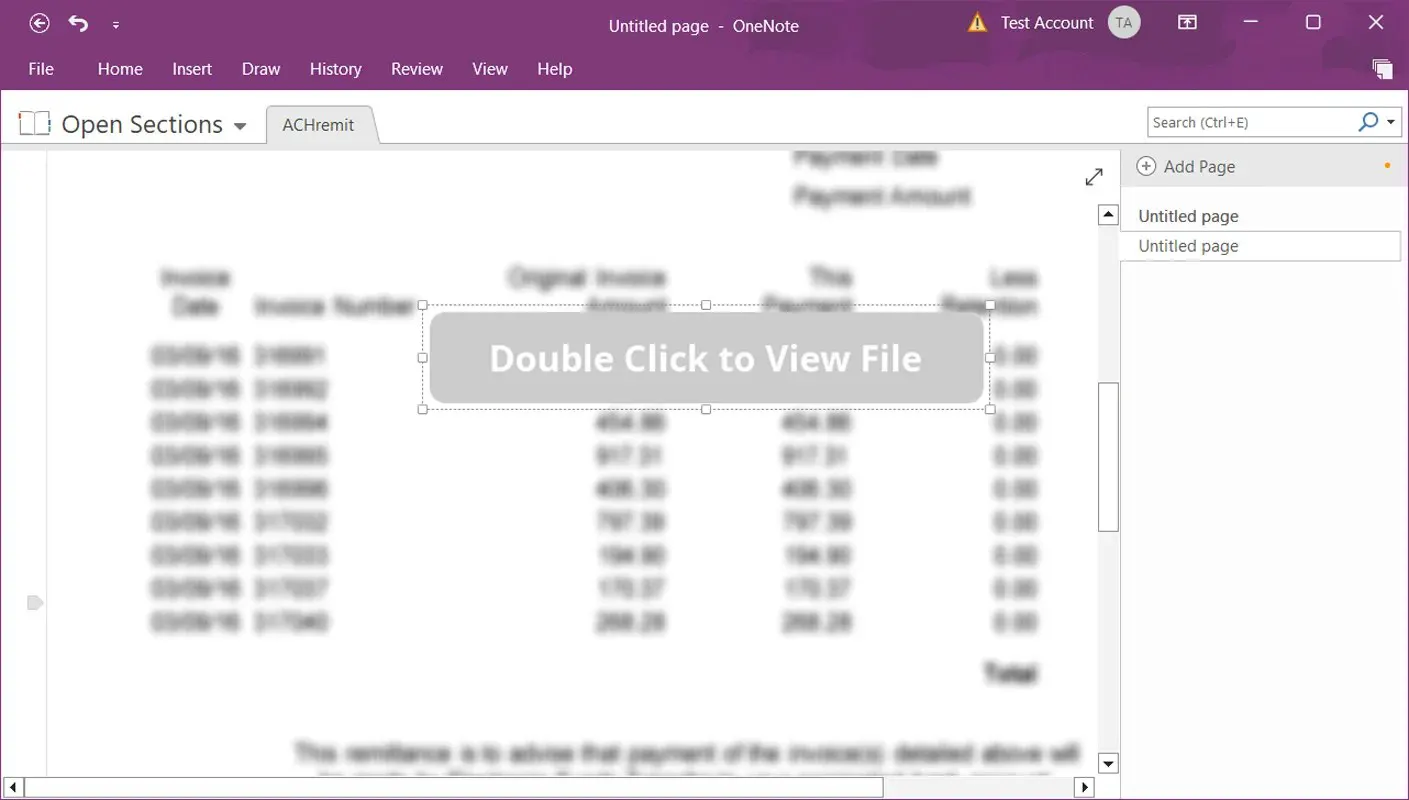

Za razliku od Word i Excel dokumenata, OneNote ne podržava macro skripte koje su napadači prije zloupotrebljavali. Umjesto toga, napadači zloupotrebljavaju mogućnost OneNote dokumenta da se u njega ubaci prilog koji se može otvoriti dvostrukim klikom. Napadači sada ubacuju u OneNote dokumente VBS priloge, koji kada se pokrenu automatski preuzimaju zlonamjerni softver sa udaljene lokacije instaliraju na korisnički uređaj.

Napadači su vješto “prekrili” navodno priložene dokumente dugmetom “Double click to view file” koje je ustvari VBS dodatak.

Malicious OneNote Email Attachment; Source: BleepingComputer

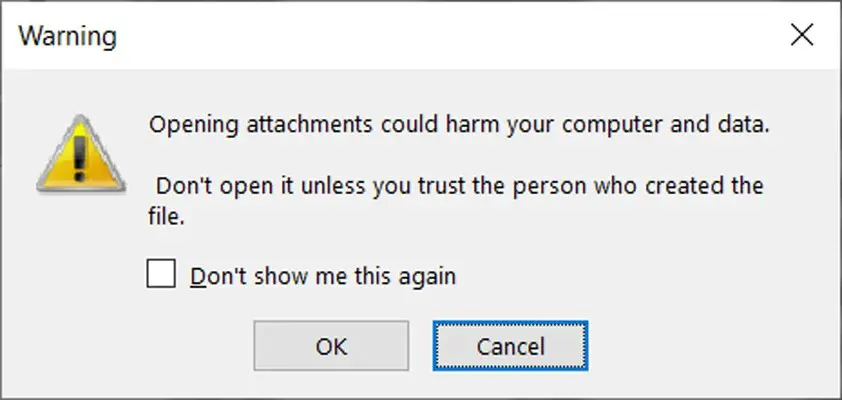

Naravno, kada korisnik pokrene OneNote prilog, dobija upozorenje da pokretanjem istog mogu ugroziti svoju uređaj i podatke. Međutim, lekcije iz prošlosti su pokazale da korisnici veoma često ignorišu ovo upozorenje i jednostavno kliku na “OK”.

OneNote attachment security warning Source: BleepingComputer

Sigurnosni istraživači su u svojim analizama pronašli, da nakon ignorisanja upozorenja na opasnost od strane korisnika, dolazi do preuzimanja alata za daljinsku kontrolu (eng. remote access trojan – RAT) koji ima mogućnost krađe korisničkih informacija. Sigurnosni istraživači su uspjeli potvrditi da se u posmatranim uzorcima za sada radi o AsyncRAT i Xworm zlonamjernim softverima.

Zaštita korisnika

Jednom kada se instalira, zlonamjerni softver će omogućiti napadaču pristup uređaju uz mogućnost krađe dokumenta, lozinki, pravljenje snimaka ekrana, a u nekim situacijama i snimanje korisnika preko web kamere.

Najbolji način da se korisnici zaštite je da ne otvaraju priloge elektronske pošte od nepoznatih pošiljalaca. U slučaju ako otvore prilog elektronske pošte, onda je najbolje da ne ignorišu upozorenje operativnog sistema ili aplikacije.