Zerobot botnet postaje rastuća prijetnja

Zlonamjerni akteri su unaprijedili Zerobot botnet dodajući značajna poboljšanja koja sada omogućavaju napad na mnogo više uređaja povezanih na Internet.

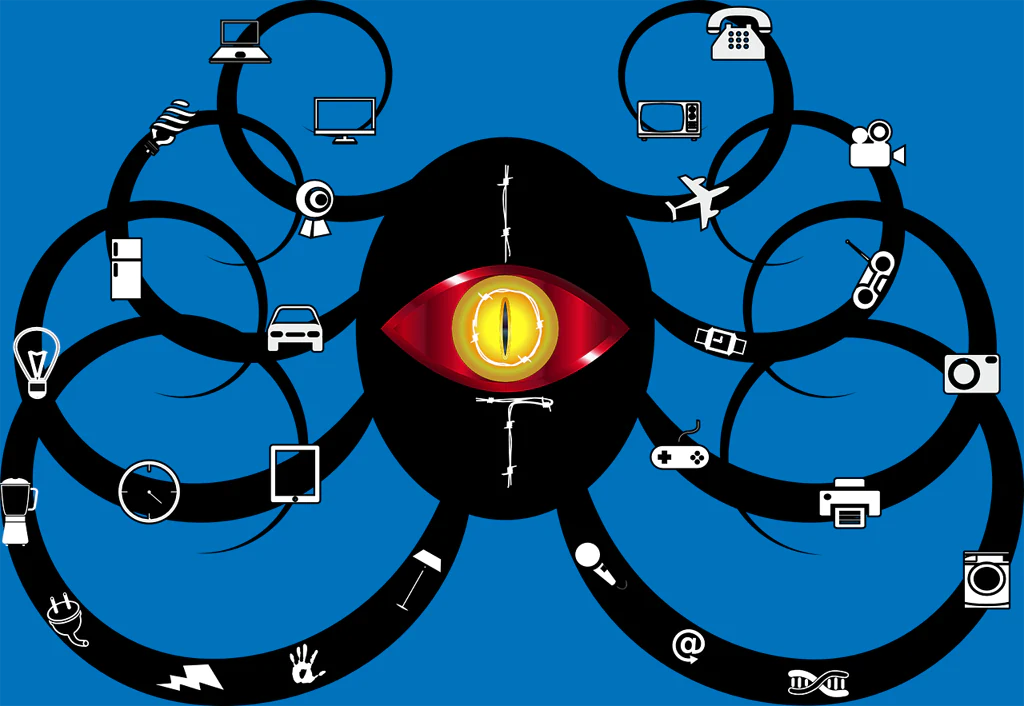

Image by Elchinator from Pixabay, Edit by Saša Đurić

Zerobot botnet se prvi put pojavio u novembru 2022. godine ciljajući uređaje koji rade na Linux operativnom sistemu, a bazirana je na programskom jeziku Go (poznatom još kao Golang) otvorenog kôda razvijen od strane kompanije Google. Ovaj programski jezik, zbog svoje jednostavnosti, omogućava napadačima iskorištavanje priličnog broja ranjivosti u IoT (eng. Internet of Things) uređajima.

Nova varijanta

Nova varijanta Zerobot botnet -a može da koristi iscrpljujući napad (eng. brute-force), DDoS napad i može iskorištavati i nove ranjivosti, objavili su sigurnosni istraživači kompanije Microsoft. Napada se može izvršiti na različite arhitekture, uključujući i386, amd64, arm, arm64, mips, mips64, mips64le, mipsle, ppc64, ppc64le, riscv64 i s390x.

Starija verzija je koristila poznate ranjivosti u uređajima proizvođača D-Link, Huawei, RealTek, TOTOLink, Zyxel i drugih, međutim nova verzija sada koristi iscrpljujući napad korištenjem uobičajenih korisničkih imena i 130 lozinki za IoT uređaje. Pored toga napadači nisu napustili staru taktiku iskorištavanja ranjivosti u IoT uređajima koja je već mogla da iskoristi oko 20 ranjivosti na raznim uređajima, a sad su dodate nove ranjivosti za iskorištavanje, a radi se o ranjivostima u platformama Apache, Roxy-WI, Grandstream i slično.

Dobijanje pristupa

Nakon što dobije pristup, Zerobot botnet prvo ubacuje zlonamjerni sadržaj i pokušava preuzeti kontrolu nad uređajem, nakon čega skenira mrežno okruženje za novim uređajem koji bi se mogli preuzeti. Opcija skeniranja mrežnog okruženja sadrži i opciju identifikacije i izbjegavanja honeypot IP adresa koje se koriste kao mamci za napadače. Kao što je već rečeno, Zerobot botnet je napsian u Go programskom jeziku i uglavnom cilja uređaje bazirane na Linux operativnom sistemu, ali istraživači su pronašli i nekoliko uzoraka koji se pokreću i na Windows operativnom sistemu. Ovi uzorci su bazirani na višeplatformskom alatu za udaljenu administraciju (RAT) sa različitim funkcijama kao što su upravljanje procesima, operacije sa datotekama, snimanje ekrana i izvršavanje komandi.

Image by Gordon Johnson from Pixabay, Edit by Saša Đurić

Zerobot botnet kao usluga

Zerobot botnet dolazi i sa modelom preplate na korištenje usluge pristupa, koji olakšava napadačima da kupe pristup zlonamjernom softveru i lakše održavaju pristup kompromitovanim mrežama. Kupci usluge dobijaju i mogućnost pokretanja DDoS napada koji mogu biti iskorišteni za ucjenjivanje, skretanja pažnje na pogrešnu stranu ili ometanje poslovanja napadnute organizacije.

Zaštita

Velik naglasak se stavlja na važnost primjene svih dostupnih ažuriranja za uređaje koji su direktno ranjivostima koje koristi za napada na korisničke uređaje. U objavi na svom blogu sigurnosni istraživači su ovdje objavili listu poznatih ranjivosti koje iskorištava Zerobot botnet. Preporuka je i korištenje sigurnosnih rješenja koje podržavaju višeplatformsko otkrivanje zlonamjernog softvera i obrazaca ponašanja. Strategija zaštite bi također trebala podrazumijevati i promjenu fabričkih lozinki sa jakim lozinkama, blokiranje vanjskog SSH pristupa, korištenje pristupa sa najmanjim privilegijama i upotrebu VPN servisa za vanjski pristup.