Operacija Triangulation: Nova analiza

Sigurnosni istraživači iz kompanije Kaspersky su objavili nove tehničke detalje o operaciji Triangulation, izuzetno sofisticiranom iOS špijunskom napadu otkrivenom ranije ove godine. Napad je iskoristio višestruke ranjivosti nultog dana da tiho kompromituje iPhone uređaje i instalira špijunski softver bez ikakve interakcije korisnika.

Operacija Triangulation: Nova analiza; Source: Bing Image Creator

iMESSAGE RANJIVOST

Prema dostupnim informacijama, zlonamjerni softver je prvobitno isporučen na iPhone uređaje preko zlonamjernih iMessage poruka. Poruke su sadržavale eksploatacije koje su tiho inficirale uređaje bez ikakve interakcije korisnika, omogućavajući napadačima da instaliraju špijunski softver koji je prikupljao podatke uključujući snimke, fotografije, lokaciju i još mnogo toga.

Čak i nakon što su zaraženi iPhone uređaji ponovo pokrenuti, napadači bi poslali nove poruke da ih ponovo iskoriste. Ovo je omogućilo da kampanja traje godinama neotkrivena.

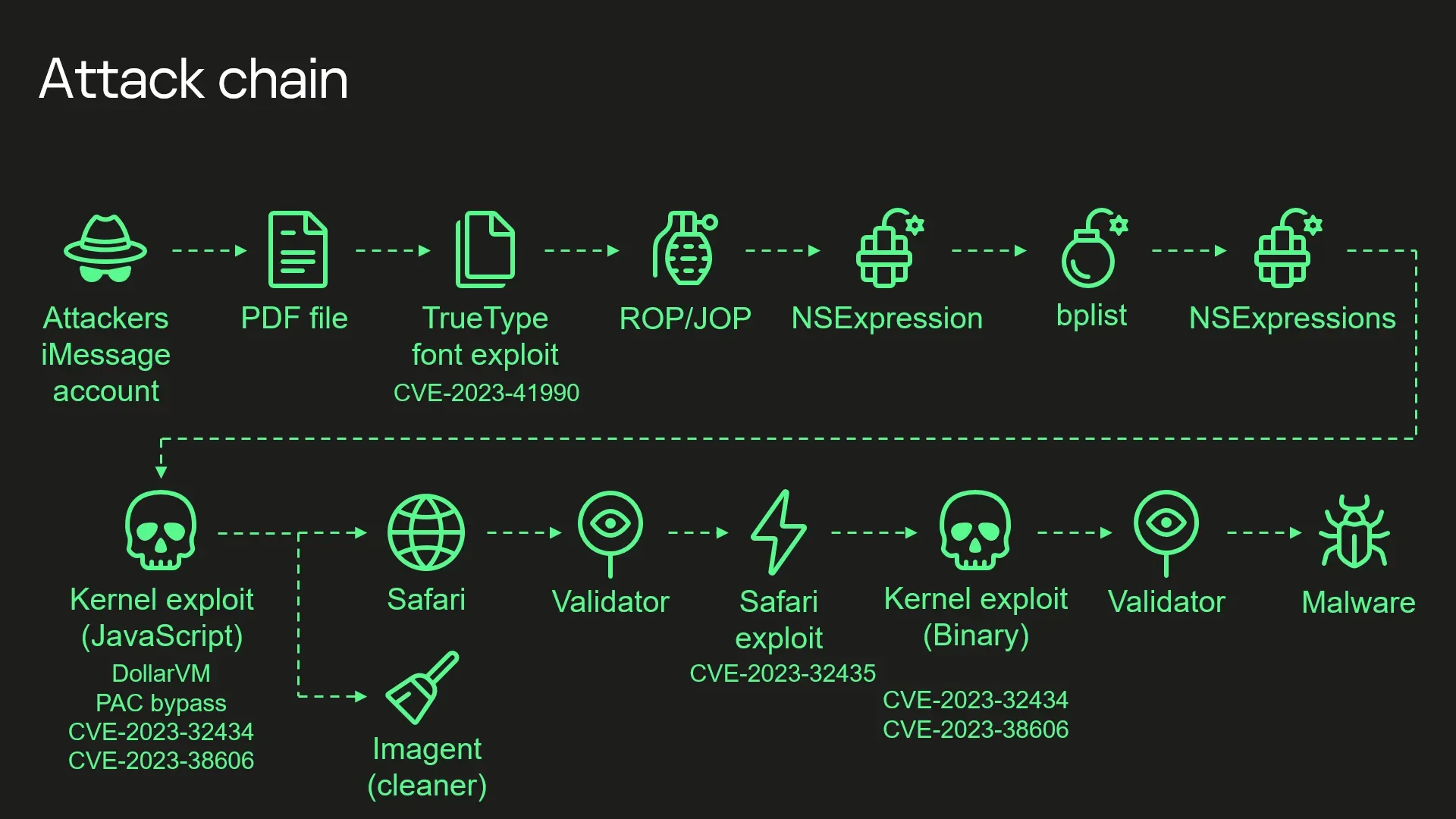

Analiza kompanije Kaspersky otkrila je da je operacija Triangulation koristila izuzetno napredan lanac eksploatacije od četiri ranjivosti nultog dana da bi zaobišla bezbjednosnu zaštitu iPhone uređaja i postigla potpunu kontrolu nad sistemom uređaja. Kompanija Apple je od tada ispravila sve četiri ranjivosti, koje su označene kao:

Zlonamjerno djelovanje je bilo usmjereno na ranjivosti u oblastima kao što su jezgro (eng. kernel) iOS operativnog sistema, Safari pregledač i prikazivanje fontova. Kombinacija ovih ranjivosti je omogućila napadačima da obiju root privilegije na uređajima i onemoguće bezbjednosne funkcije kao što je potpisivanje kôda jezgra sistema.

Najzanimljivije otkriće sigurnosnih istraživača je bilo korištenje nepoznate ranjivosti hardvera koja je napadačima omogućila da zaobiđu naprednu zaštitu memorije. Radi se o zaštiti memorije koja se zove sloj zaštite stranice (eng. Page Protection Layer) koji sprečava čak i zlonamjerni softver na nivou jezgra sistema da proizvoljno pokreće kôd i mijenja podatke.

TAJNA iPHONE FUNKCIJA

Koristeći obrnuti inžinjering, sigurnosni istraživači su otkrili da su zlonamjerni akteri iskoristili tajne memorijske registre povezane sa nedokumentovanom hardverskom funkcijom kako bi onemogućili sloj zaštite stranice.

Ovi registri se ne pojavljuju u Apple dokumentaciji, pa sigurnosni istraživači pretpostavljaju da je ova funkcija vjerovatno bila namijenjena internom testiranju ili otklanjanju grešaka i slučajno ostala dostupna. Napadači koji iskorištavaju tako tajnu hardversku funkciju, pokazuju zavidan nivo mogućnosti. Trenutno nije poznato kako su saznali za navedenu ranjivost.

FUNKCIONISANJE ISKORIŠTAVANJA RANJIVOSTI

Napada na uređaj počinje iskorištavanjem CVE-2023-41990, ranjivosti u Apple implementaciji TrueType fonta, koja je uz razne tehnike napada omogućila napadaču zaobilazak sigurnosnog mehanizma zaštite od iskorištavanja. Proces se nastavlja izvršavanjem daljinskog kôda sa minimalnim sistemskim privilegijama. Nakon iskorištavanja CVE-2023-41990 ranjivosti uz početni pristup, napadači ciljaju jezgro iOS sistema koristeći CVE-2023-32434 i CVE-2023-38606.

Ranjivost CVE-2023-32434 je ranjivost memorije u XNU mehanizmu dizajniranom da izdrži pokušaje oštećenja memorije unutar jezgra iOS sistema. Nakon toga napadač iskorištava CVE-2023-38606 ranjivost koja se odnosi na tajne MMIO registre, što napadaču omogućava zaobilaženje sloja zaštite stranice, a koji bi trebao da sprečava ubrizgavanje zlonamjernog kôda i modifikaciju jezgra sistema čak i nakon što je jezgro kompromitovano.

Nakon toga napadač iskorištava ranjivost Safari pregledača označenu kao CVE-2023-32435 da bi izvršio komandno okruženje. Kroz komandno okruženje dolazi do ponovnog iskorištavanja ranjivosti CVE-2023-32434 i CVE-2023-38606 da bi napadač dobio root pristup potreban za instaliranje špijunskog softvera.

Operation Triangulation’s attack chain; Image: Kaspersky

ZAKLJUČAK

Ovaj napad pokazuje da napredni i motivisani napadači mogu da otkriju i iskoriste nejasne hardverske ranjivosti da bi zaobišli zaštitu platforme. Prema kompaniji Kaspersky, to predstavlja neuspjeh pristupa “bezbjednosti zatvorenošću” (eng. security by obscurity) u hardverskoj bezbjednosti.

Ovo pokazuje i da nedavna poboljšanja bezbjednosti iOS operativnog sistema kao što su PPL i PAC nisu otporna pred nepoznatim hardverskim greškama. Ranjivosti fokusirane na hardver posebno predstavljaju izazov, jer se ne mogu popraviti redovnim ažuriranjem softvera. Eksploatacije koje ciljaju na njih mogu ostati održive godinama u više verzija iOS operativnog sistema.

Kompletan proces iskorištavanja ovih ranjivosti funkcioniše na svim verzijama iOS operativnog sistema do verzije 16.2, a u verzijama 16.3 i 16.4 iOS operativnog sistema kompanija Apple navedene ranjivosti. Za korisnike ovo naglašava važnost ažuriranja i opreza sa nepoznatim vezama u svim vrstama poruka.