Skoro svi VPN-ovi ranjivi na TunnelCrack napade

Sigurnosni istraživači su otkrili nekoliko ranjivosti koje utiču na većinu VPN proizvoda i koje mogu biti iskorištene od strane napadača za čitanje korisničkog saobraćaja, krađu korisničkih informacija ili čak napad na korisničke uređaje.

Skoro svi VPN-ovi ranjivi na TunnelCrack napade; Dizajn: Saša Đurić

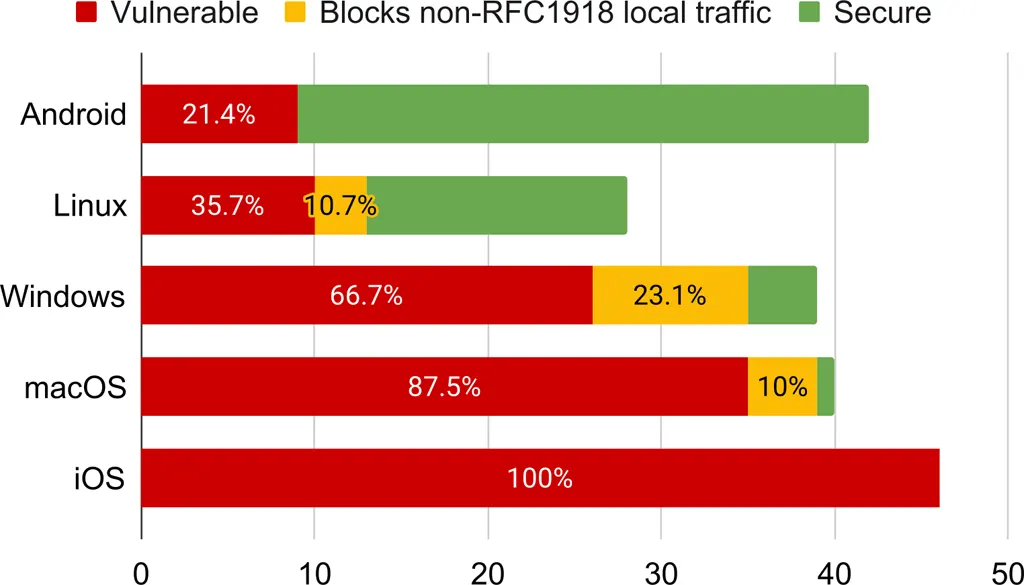

Istraživači su došli do saznanja da je velika vjerovatnoća da će VPN-ovi za iPhone, iPad, MacBook i macOS biti ranjivi, da je većina VPN-ova na Windows i Linux operativnim sistemima ranjiva i da je Android bezbjedniji sa otprilike jednom četvrtinom VPN aplikacija koje su ranjive.

Otkrivene ranjivosti se mogu zloupotrebiti bez obzira na bezbjednosni protokol koji koristi VPN. Drugim riječima, čak i VPN-ovi koji tvrde da koriste „šifrovanje vojnog nivoa“ (eng. military grade encryption) ili koji koriste samorazvijene protokole za šifrovanje mogu biti napadnuti. Osnovni uzrok ranjivosti je dio VPN-ova od njihovog prvog stvaranja oko 1996. godine. To znači da su otkrivene ranjivosti ostale neprimijećene, barem javno, više od dvije decenije.

VPN ranjivosti

Otkrivene ranjivosti su označene kao: CVE-2023-36672, CVE-2023-35838, CVE-2023-36673 i CVE-2023-36671. Prve dvije ranjivosti se mogu iskoristiti u LocalNet napadu, tj. kada se korisnik poveže na bežičnu ili lokalnu mrežu koju je postavio napadač. Posljednji par se može iskoristiti u ServerIP napadu, bilo od strane napadača koji koriste nepouzdanu bežičnu/lokalnu mrežu ili od strane zlonamjernih dobavljača Internet usluga (ISP).

Osnovna ideja ovih napada je manipulacija VPN klijentom, kako bi poslao saobraćaj van zaštićenog VPN tunela. Kada se to postigne, napadač može pročitati i presresti saobraćaj žrtve napada. U normalnim uslovima, tabela rutiranja klijenta osigurava da će sav saobraćaj biti poslat, odnosno rutiran, kroz zaštićeni VPN tunel, međutim mnogi VPN klijenti dodaju izuzetke za slanje dvije vrste saobraćaja van VPN tunela:

- Saobraćaj koji se šalje u i iz lokalne mreže.

- Saobraćaj se šalje na i sa VPN servera.

Prvo pravilo rutiranja obezbjeđuje da lokalna mreža ostaje dostupna dok koristi VPN, što znači da korisnik može da omogući VPN dok istovremeno štampa datoteke, vrši prebacivanje ekrana na svoj TV i tako dalje. Drugo pravilo rutiranja osigurava da ne postoji petlja za rutiranje, odnosno da već šifrovani VPN paketi ne prolaze ponovo šifrovanje. Nažalost, protivnik može da manipuliše ovim izuzecima rutiranja tako što će proizvoljni saobraćaj biti poslat van VPN tunela.

LocalNet napad

U ovom napadu napadač se ponaša kao zlonamjerna bežična ili lokalna mreža i kako bio prevario žrtvu da se poveže na ovu mrežu. Jednostavan način da se to postigne je kloniranje popularne bežične pristupne tačke. Kada se žrtva poveže na ovu zlonamjernu mrežu, protivnik žrtvi dodjeljuje javnu IP adresu i podmrežu kako bi mogao saobraćaj koji se treba poslati kroz VPN tunel preusmjeriti u lokalnu mrežu i tako ga presresti u skladu sa lokalnim izuzetkom koji prave VPN klijenti.

Napadač takođe može dodijeliti veće podmreže lokalnoj mreži kako bi propuštao skoro sav saobraćaj žrtve. Pored toga, iako je glavni cilj LocalNet napada da propušta saobraćaj van VPN tunela, napad se takođe može zloupotrebiti da blokira odabrani saobraćaj dok se VPN koristi.

Sigurnosni istraživači su testirali više od 66 VPN aplikacija na 5 sistemskih platformi na LocalNet napad, otkrivši da su sve VPN aplikacije na iOS operativnom sistemu ranjive. Od testiranih aplikacija, samo jedna nije bila ranjiva na macOS operativnom sistemu, dok je kod Windows operativnog sistema većina aplikacija ranjiva. Kada je u pitanju Linux operativni sistem, jedna trećina aplikacija je ranjiva, dok je kod Android operativnog sistema najviše aplikacija bezbjedno.

Tested more than 66 VPN apps on five platforms – Results; Source: Mathyvanhoef.com

ServerIP napad

U ServerIP napadima, napadač mora biti u stanju da lažira DNS (eng. spoof DNS) odgovore pre nego što se VPN omogući i mora da vidi saobraćaj na VPN serveru. Slično LocalNet napadima, ovo se može postići djelujući kao zlonamjerna bežična ili lokalna mreža. Napade takođe može izvršiti zlonamjerni ISP ili kompromitovani osnovni Internet ruter. Čitava zamisao napada se svodi na to, da napadač lažira IP adresu VPN servera.

Napadač prvo lažira DNS odgovor sa IP adrese sa koje želi da preuzme saobraćaj, a kako bi osigurao da će VPN veza biti uspješno uspostavljena, preusmjerava ovaj saobraćaj na pravi VPN server. Kao rezultat toga, iako žrtva koristi pogrešnu IP adresu za VPN server, VPN tunel je i dalje uspješno kreiran. A pored toga, žrtva će koristiti pravilo rutiranja tako da se sav saobraćaj odredišta šalje van VPN tunela. Zbog pravila rutiranja za sprečavanje ponovnog šifrovanja paketa na VPN server, ovaj zahtev se šalje van zaštićenog VPN tunela.

U ovom slučaju, VPN klijenti koji su dio operativnih sistema Windows, macOS i iOS su ranjivi. Android 12 i noviji operativni sistemi nisu pogođeni ovom ranjivošću, dok je značaj broj Linux VPN klijenta je ranjiv.

Zaključak

Napadi koji se mogu izvesti korištenjem ovih ranjivosti ne zahtijevaju puno finansijskih sredstava, što znači da ih može izvesti svako ko ima odgovarajući pristup mreži, a ne zavise od VPN protokola koji se koristi. Ovi napadi mogu ugroziti sigurnost i anonimnost koju se očekuje da pruže VPN, čak i ako žrtva koristi drugi sloj enkripcije kao što je HTTPS, napadi otkrivaju koje Internet lokacije korisnik posjećuje, što može predstavljati značajan rizik za privatnost. Pored toga, ovi napadi se mogu koristiti i koristiti i kao osnova za napad na starije nesigurne protokole.

Jedan od razloga zašto su ove ranjivosti manipulacije rutiranjem otkrivene tek više od dvije decenije nakon uvođenja VPN povezivanja, taj što se većina prethodnih radova fokusirala na same VPN protokole, ali samo nekoliko njih je proučavalo njihovu integraciju u klijente i platforme iz stvarnog sveta. Ovo samo pokazuje da pravilna integracija VPN- u platformu mora podrazumijevati i bezbjedno upravljanje tabelom rutiranja.

Vidljivo je da i bezbjednost VPN klijenata praktično uvijek zavisi od operativnog sistema, što znači da se uvijek mora uzeti u obzir operativni sistem kada se govori o bezbjednosti VPN proizvoda. Sigurnosni istraživači smatraju da je potrebno obezbijediti jednostavan i siguran API za konfigurisanje i pokretanje VPN klijenata, čime se izbjegava da svaki VPN mora da implementira sopstveni kôd ili kôd tabele rutiranja na svakom podržanom operativnom sistemu.

Zaštita

Korisnici se mogu zaštiti od ovog napada ažuriranjem VPN softvera. Pored toga, kada je Internet lokacija pravilno konfigurisanja sa HSTS-om da uvijek koristi HTTPS kao dodatni sloj bezbjednosti, bilo koji prenijeti podaci ne mogu biti ukradeni. Danas, nekoliko Internet pregledača upozorava korisnika kada se HTTPS ne koristi.

Osim ciljanja Internet lokacija, još jedan rizik je da se VPN često koristi za zaštitu starijih ili nesigurnih protokola. Ovi napadi sada omogućavaju protivniku da ukloni zaštitu koju nudi VPN, što znači da protivnici mogu naknadno da napadnu bilo koje starije ili nesigurne protokole koje žrtva koristi, kao što su RDP, POP, FTP, telnet i tako dalje.