BrutePrint otključava pametne telefone

Sigurnosni istraživači sa Tencent Labs and Zhejiang univerziteta su prikazali novi način napada nazvan BrutePrint koji nasilnim pogađanjem otiska prsta na pametnim telefonima zaobilazi mehanizam zaštite od neovlaštene upotrebe uređaja i omogućava kontrolu nad uređajem.

BrutePrint napad

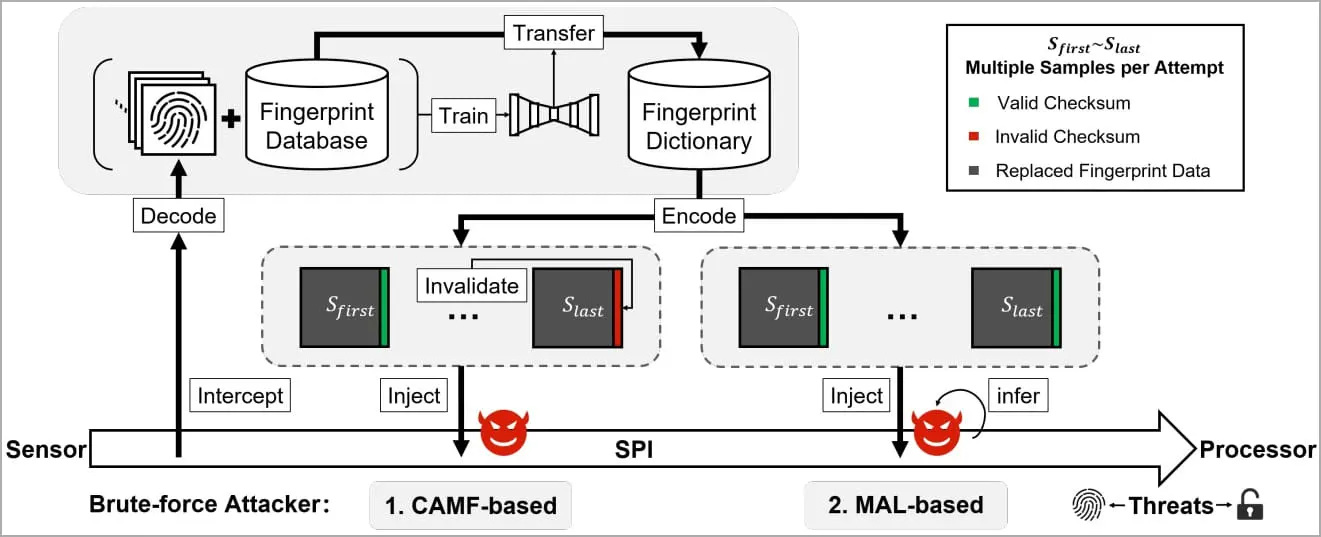

Napadi grubom silom (eng. brute force attack) se zasnivaju na uzastopnim pokušajima da razbiju kôd ili lozinku kako bi se dobio neovlašteni pristup korisničkim nalozima, sistemima ili mrežama. Koristeći ovu tehniku napada, sigurnosni istraživači su uspjeli da zaobiđu zaštitne mehanizme na pametnim telefonima kao što su ograničavanje broja pokušaja i otkrivanje napada grubom silom, tako što su iskoristili dvije ranjivosti: Cancel-After-Match-Fail (CAMF) i Match-After-Lock (MAL).

Istraživači su objavili kako su došli do saznanja da je biometrijska zaštita otiska prsta na Serial Peripheral Interface (SPI) senzoru neadekvatno postavljena, što omogućava korištenjem tehnike napada putem posredovanja (eng. man-in-the-middle – MITM) preuzimanje slika otiska prsta.

BrutePrint attack diagram (arxiv.org)

Funkcionisanje

Ideja BrutePrint napada se sastoji u tome da se izvrši neograničen broj slanja slike otiska prsta na ciljni uređaj sve dok se korisnički definisani otisak prsta ne uskladi.

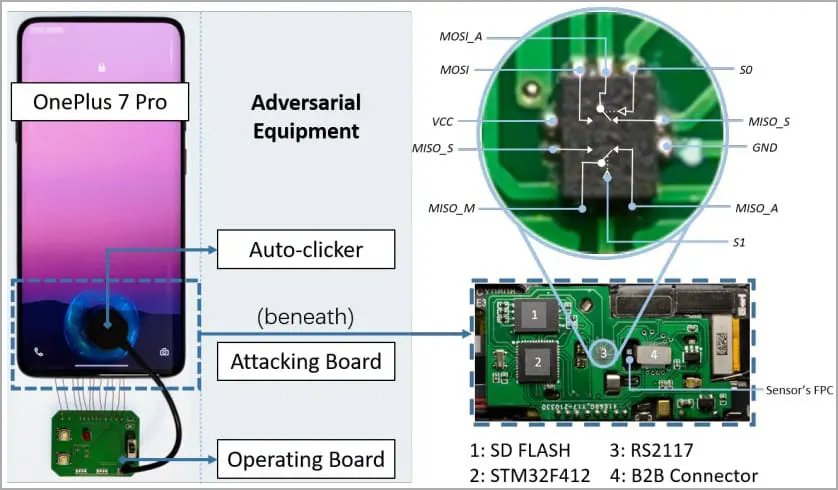

Za ovaj napad, napadaču je potreban fizički pristup uređaju da bi pokrenuo BrutePrint napad, pristup bazi podataka sa otiscima prstiju koja se može dobiti iz akademskih skupova podataka ili curenja biometrijskih podataka, kao i neophodna oprema koja košta oko 15 američkih dolara.

BrutePrint napad iskorištava CAMF grešku, ubrizgavajući grešku kontrolne sume u podatke o otisku prsta, što zaobilazi sisteme zaštite i omogućava napadačima beskonačne pokušaje podudaranje otisaka prstiju na pametnim telefonima, a da ne budu otkriveni.

Iskorištavanje MAL ranjivosti omogućava napadačima da zaključe rezultate autentifikacije slika otiska prsta koje testiraju na ciljnom uređaju, čak i kada je uređaj u stanju „zaključanog režima“.

BrutePrint napad zaobilazi režim zaključavanja korištenjem mehanizma zvanog MAL i koristi sistem „prenosa neuronskog stila“ za modifikovanje slika otisaka prstiju u bazi podataka tako da liče na skeniranje senzora ciljnog uređaja, povećavajući vjerovatnoću uspješne autentifikacije.

Equipment required for launching BrutePrint (arxiv.org)

Uređaji

Sigurnosni istraživači su napravili seriju testova na deset izabranih Android i iOS uređaja, a otkrili su da je svaki uređaj bio podložan najmanje jednoj identifikovanoj ranjivosti.

Dok su Android uređaji ranjivi na napade grubom silom zbog omogućavanja neograničenih pokušaja otiska prsta, iOS uređaji imaju snažne bezbjednosne mjere autentifikacije koje efikasno sprečavaju takve napade. Istraživači su otkrili da, iako su određeni modeli iPhone uređaja ranjivi na CAMF, ograničen broj pokušaja otiska prsta (do 15) čini nepraktičnim napade grubom silom nanošenjem otiska prsta vlasnika, a svi testirani Android uređaji su podložni SPI MITM napadu, osim iPhone. koji šifruju podatke o otisku prsta na SPI, čineći svako presretanje neefikasnim.

Zaključak

Možda je za utjehu kada se zna da BrutePrint ima ograničenja zbog potrebe za dužim fizičkim pristupom ciljnom uređaju. Međutim, sam potencijal da se omogući lopovima da otključaju ukradene uređaje i izvuku privatne podatke, kao i etički problemi i implikacije prava na privatnost za organe za sprovođenje zakona tokom istraga, podižu značajna pitanja u vezi sa kršenjem prava i bezbjednošću pojedinaca u zemljama sa ograničenom vladavinom prava ili represivnim režimima.