HiatusRAT napada DrayTek rutere

HiatusRAT napada poslovne orijentisane rutere koji podržavaju VPN povezivanje, otkrio je Black Lotus Labs sigurnosni tim kompanije Lumen Technologies.

HiatusRAT napada DrayTek rutere; Dizajn: Saša Đurić

Uvod

Istraživači su otkrili napredni zlonamjerni softver koji pretvara poslovne rutere u uređaje za špijuniranje koji pod kontrolom zlonamjernog napadača može nadgledati elektronsku poštu i ukrasti datoteke u kampanji koja trenutno pogađa Sjevernu i Južnu Ameriku i Evropu.

Ova kompleksna kampanja je nazvana “Hiatus”. U kampanji dolazi do infekcije poslovno orijentisanih rutera sa dvije zlonamjerne binarne datoteke, uključujući trojanca za daljinski pristup (eng. Remote Access Trojan – RAT) koji je nazvan HiatusRAT i varijantu tcpdump softvera koja omogućava hvatanje i analizu mrežnih paketa na ciljnom uređaju.

Kada dođe do uspješne infekcije rutera, HiatusRAT dozvoljava zlonamjernom napadaču daljinsku komunikaciju sa uređajem uz korištenje unaprijed pripremljenih funkcionalnosti – od kojih su neke vrlo neobične – kao na primjer pretvaranje kompromitovanog uređaja prikriveni proxy server za dalje potrebe napadača. Hvatanje i analiza mrežni paketa omogućava napadaču da posmatra svu komunikaciju na ruteru na portovima povezanim sa elektronskim poštom i prenosom podataka. Kampanja Hiatus je počela u julu 2022.godine, ali sumnja se da je bila aktivna i prije 2022. godine.

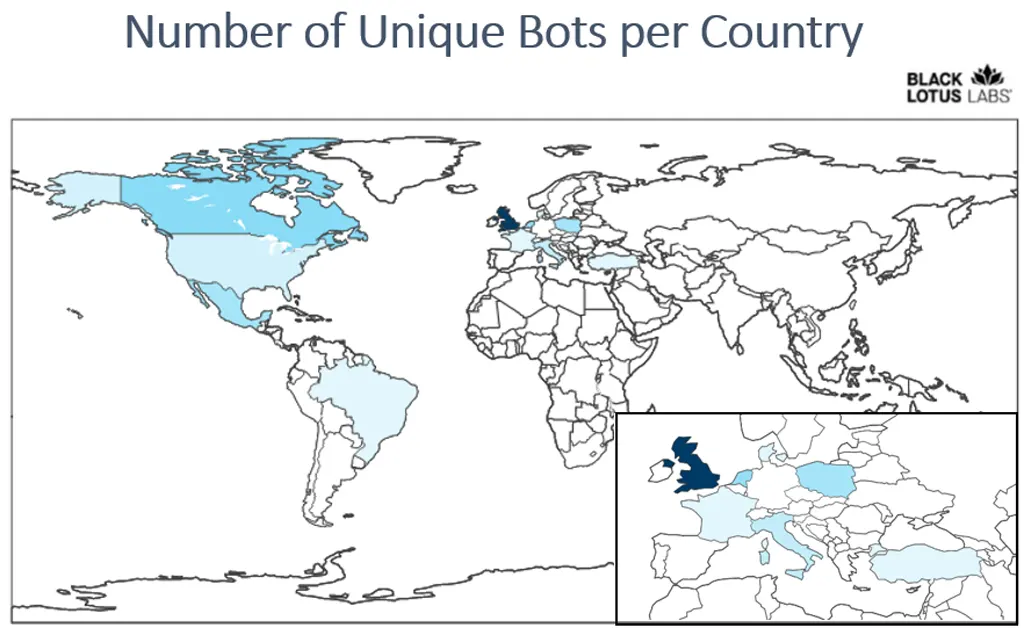

Screenshot of the global heatmap showing the distribution of bots from Oct. 1, 2022, through Feb. 20, 2023; Source: Lumen Black Lotus Labs

Kampanja Hiatus

Zlonamjerni napadači koji stoje iza ove kampanje prvenstveno napadaju modele kompanije DrayTek: Vigor 2960 i Vigor 3900 na i386 arhitekturi kojima je prestala podrška od strane proizvođača. Ovi modeli imaju visoki propusni opseg koji može da podrži VPN povezivanje sa stotinama udaljenih radnika i idealni su za korištenje u preduzećima srednje veličine.

Primijećeno je do sada oko 100 zaraženih uređaja povezanih sa ovom kampanjom. To je otprilike oko 2% od ukupnog broja DrayTek Vigor 2960 i Vigor 3900 rutera koji su trenutno izloženi Internetu. Ovo navodi na zaključak, da zlonamjerni akter namjerno kontroliše situaciju, održavajući minimalni digitalni otisak kako bi ograničio svoju izloženost i zadržao kritične pristupne tačke koje trenutno ima pod kontrolom. Prikupljen je i mali broj podataka o kompromitovanim ruterima koji se koriste kao proxy infrastruktura, ali i za tajno prikupljanje podataka i prikrivanje zlonamjernog softvera.

Karakteristike

Prilikom analize zlonamjernog softvera obrnutim inžinjeringom sigurnosni istraživači su otkrili sljedeće karakteristike:

- Mogućnost učitavanja nove konfiguracije sa komandnog servera (C2);

- Na inficiranom uređaju omogućava daljinsko komandno okruženje;

- Preko komandnog servera se može vršiti pristupanje datotekama, njihovo brisanje ili preuzimanje;

- Preuzimanje datoteka sa komandnog servera, kao i pokretanje programskih skripti;

- Prosljeđivanje mreže komunikacije sa uređaja na određenu adresu;

- Zaustavljanje izvršavanja zlonamjernog softvera;

- Na kompromitovanom ruteru se može postaviti SOCKS v5 proxy server koji se koristi za prikrivanje mrežnog saobraćaja i oponašanja legitimnog saobraćaja prilikom prosljeđivanja podataka sa drugih zaraženih uređaja.

Portovi koji su pod nadzorom u ovoj zlonamjernoj kampanji su:

- Port 21 za FTP

- Port 25 za SMTP

- Port 110 koji se koristi za POP3

- Port 143 koji se koristi za IMAP protokol

Prikupljanje podataka

Na kompromitovanom ruteru se prikupljaju sljedeći podaci:

- MAC adresa

- Verzija jezgra sistema (eng. Kernel)

- Arhitektura sistema

- Verzija upravljačkog softvera (eng. firmware)

- IP adresa rutera

- Lokalna IP adresa

- MAC adrese uređaja u lokalnoj mreži

- Imena pokrenutih procesa

- Lokacije putanja na nivou direktorijima

- Identifikacije

- Jedinstveni identifikator

Preporuke za zaštitu

- Korisnici koji se sami brinu o ruterima bi trebalo redovno nadgledati uređaje, često ponovo pokretati uređaje i redovno instalirati sigurnosna ažuriranja. Uređaje kojima prestaje podrška od strane proizvođača treba zamijeniti.

- Poslovne organizacije bi trebale koriste rješenja dizajnirana da zaštite pristup bilo kojoj aplikaciji, podacima, alatu ili resursu, a koriste pristup baziran na VPN povezivanju.

- Korisnici bi trebali koristiti samo sigurne usluge elektronske pošte koje pružaju zaštitu podataka u prijenosu.

Ova kampanja pokazuje potrebu da se osigura ekosistem rutera. Ova vrsta zlonamjernog napada pokazuje da svako sa ruterom ko koristi Internet potencijalno može biti meta – i njegov uređaj se može koristiti kao proxy server za drugu kampanju – čak i ako korisnik koji posjeduje ruter ne vidi sebe kao potencijalnu metu.